En las empresas modernas, la red es el corazón de toda la operación. Nube, ERP, videollamadas, cámaras IP, VoIP y equipos remotos compiten por el mismo medio, muchas veces sin ningún tipo de orden. El resultado suele ser predecible: cuellos de botella, problemas de seguridad y una administración que no escala. Cuando todo vive en una red plana, el caos está garantizado. Aquí es donde una vlan marca la diferencia: segmentación lógica, sin tirar cable nuevo, apoyada en un buen vlan switch y una estrategia clara de vlan networking.

Lo he visto repetirse una y otra vez. En horas pico, aplicaciones críticas peleando por ancho de banda, llamadas VoIP entrecortadas y cualquier incidente afectando a toda la empresa. Separar la red por funciones —voz, datos, invitados o IoT— cambia por completo el panorama: menos ruido de broadcast, más control y, sobre todo, una red diseñada con intención, no a base de parches.

¿Qué es una VLAN y cómo funciona? (802.1Q explicado en sencillo)

Una VLAN (Virtual LAN) es un dominio lógico de capa 2. En lugar de que todos los dispositivos compartan la misma red, el tráfico se etiqueta para crear “islas” independientes dentro de la misma infraestructura física. El estándar que hace posible esto es IEEE 802.1Q, responsable de definir cómo se marcan los paquetes Ethernet para identificar a qué VLAN pertenecen.

En la práctica, el funcionamiento se apoya en tres conceptos clave:

- Puertos access: pertenecen a una sola VLAN. El dispositivo conectado no ve etiquetas; para él, la red es “normal”.

- Puertos trunk: transportan varias VLAN entre switches, routers, firewalls o hipervisores, usando etiquetas 802.1Q.

- VLAN nativa: es la VLAN que viaja sin etiqueta en un trunk. La buena práctica es no usar la VLAN 1 y, si es posible, aislar o incluso deshabilitar la nativa.

¿El resultado? Dominios de broadcast más pequeños, fallos contenidos y una base sólida para aplicar seguridad y calidad de servicio. En entornos reales, esto es clave para separar invitados o dispositivos IoT del core del negocio sin añadir infraestructura extra.

Beneficios reales de usar VLAN en empresas modernas

Rendimiento

Cuando aíslas voz o ERP de la navegación general, los picos de tráfico dejan de “tumbar” llamadas o hacer que el CRM vaya a trompicones.

Seguridad

En una red plana, un equipo comprometido puede afectar a toda la organización. Con VLANs, el alcance del incidente se limita y puedes aplicar ACL o reglas de firewall por segmento.

Escalabilidad

Añadir un nuevo departamento o servicio ya no complica la red. Basta con asignar un VLAN ID y heredar las políticas definidas.

Cumplimiento y control

Separar por áreas facilita auditorías, registros y controles de acceso, algo cada vez más importante en entornos regulados.

En resumen: segmentación lógica sin más infraestructura física. Con un vlan switch que soporte trunks y un router o switch L3 para el tráfico entre VLANs, se pasa del desorden a la gobernanza.

Diseño de VLAN: del plano a una topología coherente

El punto de partida no es el switch, sino el negocio. Primero se identifican servicios, perfiles de usuario y flujos de tráfico. A partir de ahí, se definen VLANs por función o nivel de riesgo y un esquema de direccionamiento claro.

Access vs trunk: buenas prácticas

- Usa access para PCs, teléfonos y dispositivos finales.

- Reserva trunk solo para enlaces entre equipos de red o servidores.

- Limita las VLAN permitidas en cada trunk a las estrictamente necesarias.

- Evita mezclar producción con la VLAN nativa.

STP y VLAN: evitar bucles y tormentas

Activa RSTP o MSTP, define prioridades claras y protege los puertos access con BPDU Guard. Un bucle mal controlado puede arruinar cualquier diseño, por muy bien segmentado que esté.

Enrutamiento inter-VLAN

- Router-on-a-stick: un único enlace trunk con subinterfaces. Ideal para pymes.

- Switch L3: interfaces virtuales (SVI) por VLAN. Perfecto cuando el tráfico entre segmentos es alto.

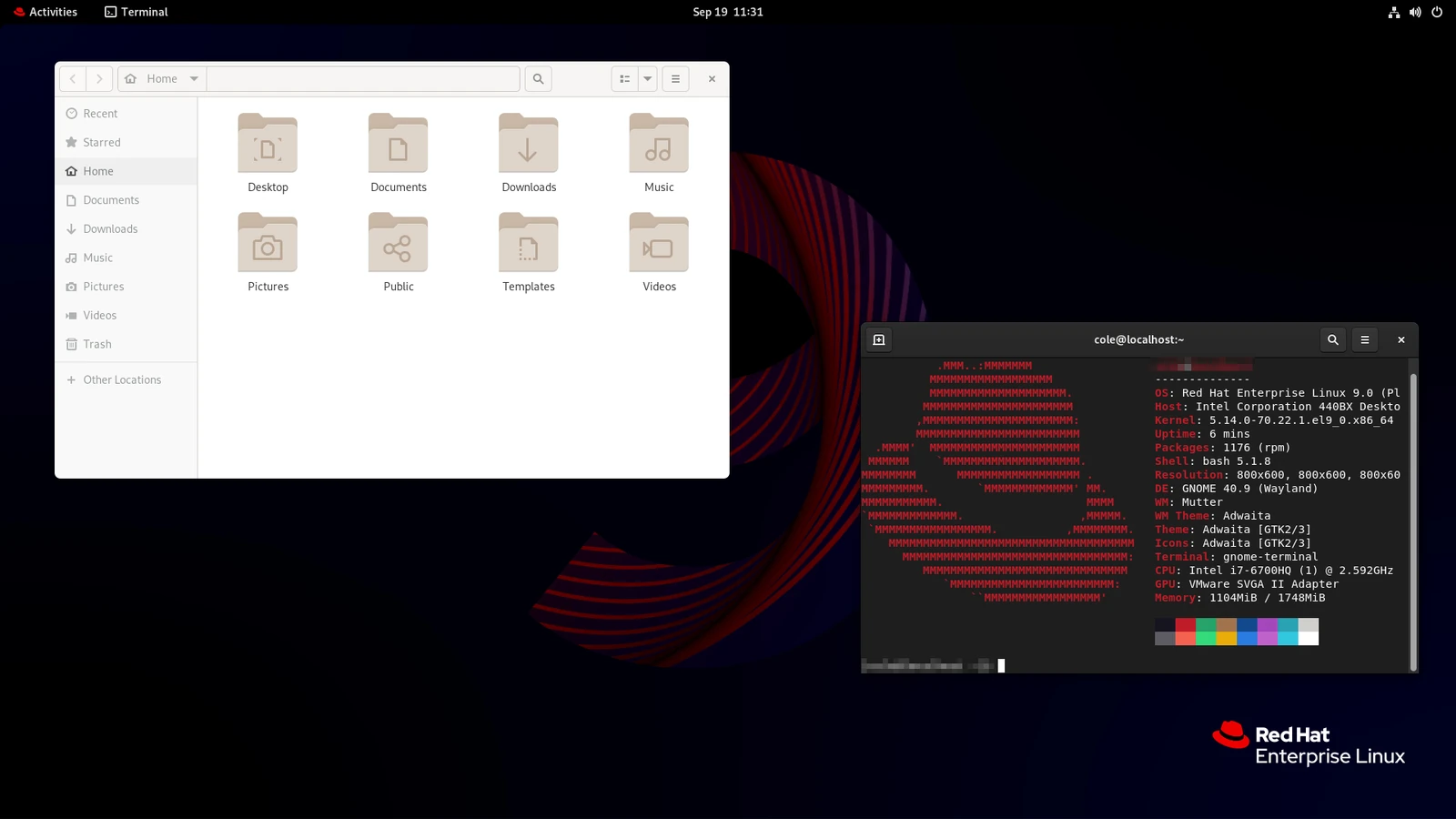

Ejemplo práctico: empresa de 30 personas

Una sola sede, dos switches PoE, firewall perimetral, WiFi corporativo e invitados, VoIP y cámaras IP. El diseño puede verse así:

- V10-DIRECCIÓN: usuarios clave

- V20-ADMIN: finanzas y RRHH

- V30-VENTAS: comercial y CRM

- V50-VOZ: telefonía VoIP (con QoS)

- V60-IOT: cámaras y dispositivos conectados

- V70-INVITADOS: solo salida a Internet

- V99-MGMT: gestión de red, accesible solo desde TI

Con este esquema, cada tipo de tráfico tiene su espacio y sus reglas claras.

VLAN, subredes y ACL: cómo encajan entre sí

- VLAN: separa dominios de broadcast y funciones.

- Subred: permite enrutar, escalar y aplicar políticas IP.

- ACL: decide quién puede hablar con quién.

Regla práctica: VLAN para ordenar, subredes para crecer y ACL para proteger.

Pasos básicos para implementar VLAN en un vlan switch

- Definir VLAN IDs, subredes y políticas.

- Crear las VLAN en los switches y las interfaces L3 correspondientes.

- Asignar puertos access y trunks correctamente.

- Configurar DHCP por VLAN.

- Aplicar ACL y QoS según la intención del diseño.

- Verificar y documentar.

Buenas prácticas de vlan networking (y errores a evitar)

- No abuses del número de VLANs: menos es más.

- Aísla siempre invitados e IoT.

- No dejes trunks “abiertos por si acaso”.

- No confíes solo en la segmentación: sin ACL, la seguridad es cosmética.

- Documenta y revisa periódicamente.

Conclusión

Pasar de una red plana a un diseño basado en vlan es uno de esos cambios que se notan desde el primer día. Más control, mejor rendimiento y una seguridad mucho más manejable. Con un vlan switch bien configurado y una estrategia clara de vlan networking, la red deja de ser un problema constante y se convierte en una plataforma lista para crecer. Empieza por lo esencial —voz, invitados, IoT, producción y gestión— y construye a partir de ahí con criterio.